Für das Blogsystem steht Ihnen ein neuer Videoplayer als Plugin-Erweiterung zur Verfügung. Dieser unterstützt nun Playlisten, Untertitel, mehrere Auflösungen und weitere Funktionen. Sie finden den neuen Player in Ihrem „Dashboard“ unter „Plugins“-„CeDiS Video Player mit AdvancedPlaylist“. Das Plugin muss einmalig aktiviert werden, damit der Player zukünftig zur Verfügung steht.

Für das Blogsystem steht Ihnen ein neuer Videoplayer als Plugin-Erweiterung zur Verfügung. Dieser unterstützt nun Playlisten, Untertitel, mehrere Auflösungen und weitere Funktionen. Sie finden den neuen Player in Ihrem „Dashboard“ unter „Plugins“-„CeDiS Video Player mit AdvancedPlaylist“. Das Plugin muss einmalig aktiviert werden, damit der Player zukünftig zur Verfügung steht.

Wählen Sie nun im Editor das Icon „FU Berlin Standard-Playlist“ und fügen Audio- oder Videodateien hinzu.

Wählen Sie nun im Editor das Icon „FU Berlin Standard-Playlist“ und fügen Audio- oder Videodateien hinzu.

Auswahl der Video- und Audioqualität

Nutzer können zwischen mehreren Medien-Qualitäten wählen, wenn die entsprechenden Dateien auf dem Medienserver verfügbar sind. Das CeDiS Medienteam stellt die produzierten Medien in mehreren Qualitäten zur Verfügung, um die optimale Wiedergabe der Videos/Audios über das Internet sicherzustellen. Für Videos (MP4, WebM) werden die Auflösungen 144p, 240p, 360p, 480p, 720p (HD ready) sowie 1080p (Full HD) unterstützt. Audiodateien (MP3) können mit den Datenraten von 128 kbit/s, 160 kbit/s, 192 kbit/s, 224 kbit/s, 256 kbit/s sowie 320 kbit/s abgespielt werden.

Untertitel

Auf dem Medienserver können optional Untertiteldateien abgelegt werden (im Format WebVTT). Der Nutzer kann die vorhandene Untertitelsprache sowie die Darstellung der Untertitel wählen, z. B. Schriftart und -farbe.

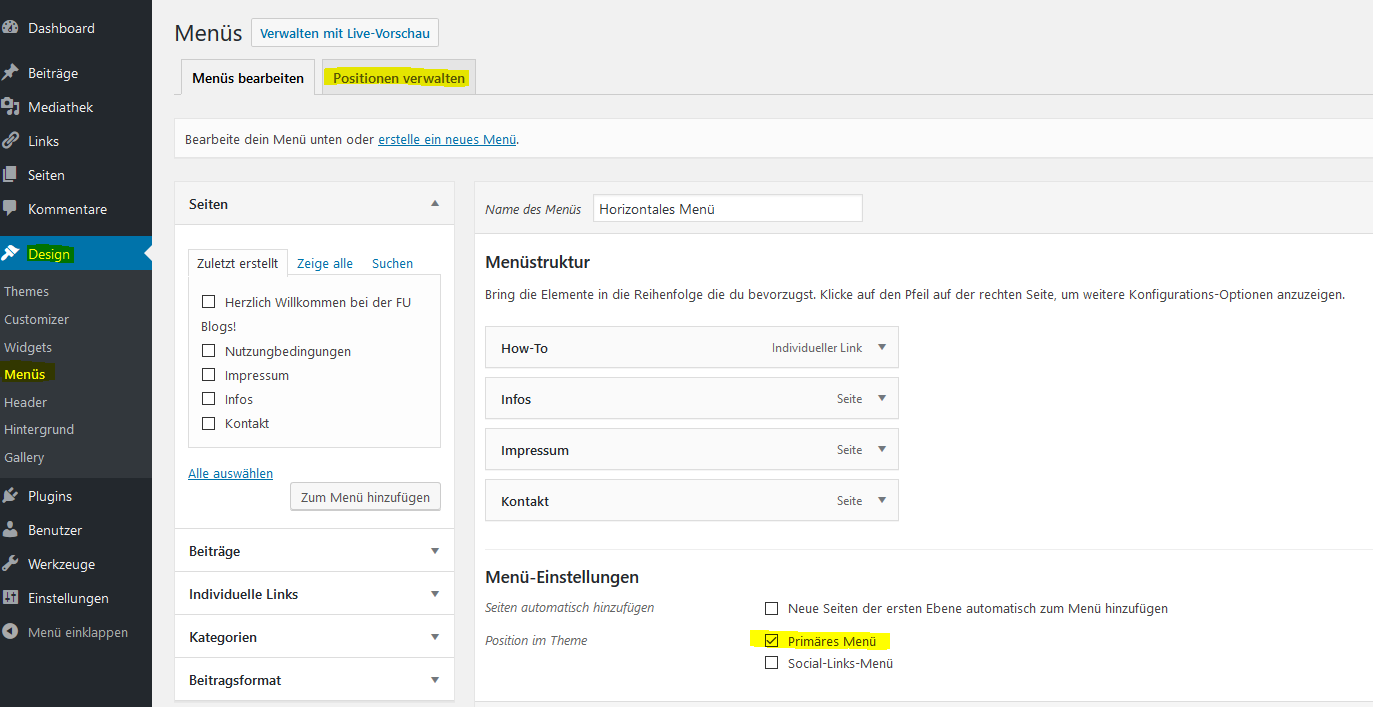

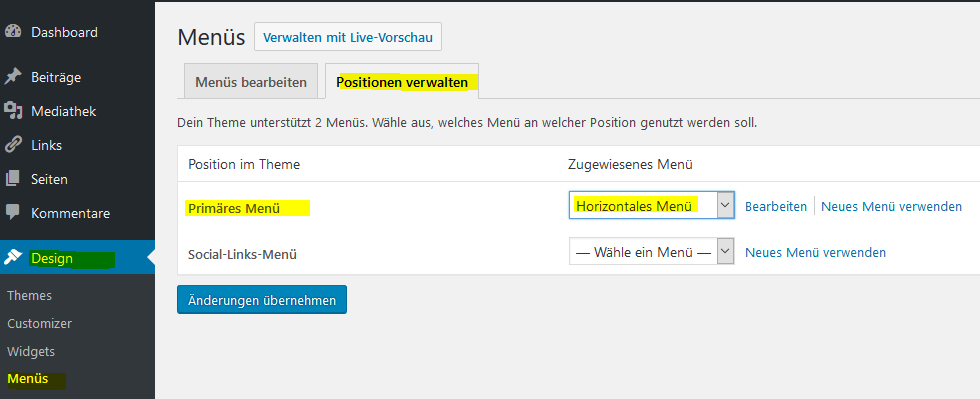

Playlist

Es können mehrere Mediendateien verlinkt werden, die dann als Playlist abgespielt werden. Weiterhin können ein Startbild und ein Beschreibungstext zu jeder Playlist angefügt werden. Weitere Informationen zur Nutzung des Medienplayers finden Sie in den Online-Dokumentationen der Webbasierten Systeme.

[advancedPlaylist width=“640px“ height=“360px“ apid=“fuplayer_1542204230808″ cid=“fuplayer_1542204230808_container“ player_size=“auto“ auto_play_next=“undefined“ videos=“2″ tracks=“,“ urls=“https://medien.cedis.fu-berlin.de/html5/sets/set6_mp4_playlist_quality_ut_poster/profund_innovation_720p.mp4,https://medien.cedis.fu-berlin.de/html5/sets/set6_mp4_playlist_quality_ut_poster/2016-Campus-Management_192k.mp3″ posters=“https://medien.cedis.fu-berlin.de/html5/sets/set6_mp4_playlist_quality_ut_poster/profund_innovation_poster.jpg,https://medien.cedis.fu-berlin.de/html5/sets/set6_mp4_playlist_quality_ut_poster/fub_16_9_720_poster.jpg“ copyrights=“%C2%A9%202018%20Freie%20Universit%C3%A4t%20Berlin,%C2%A9%202018%20Freie%20Universit%C3%A4t%20Berlin“ titles=“Profund%20Innovation%20-%20Beispielvideo%20mit%20Untertitelung,Campus%20Management%20-%20Beispielaudio%20mit%20mehreren%20Qualit%C3%A4ten“ descs=“,“ qualities=“720p,144p,240p,360p,480p,1080p,,720p,192k,128k,160k,256k,320k,“ ]

Hier sehen Sie eine beispielhafte Playlist. Die Umsetzung der einzelnen Produktionen wurde durch das CeDiS-Medienteam realisiert.

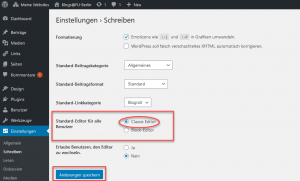

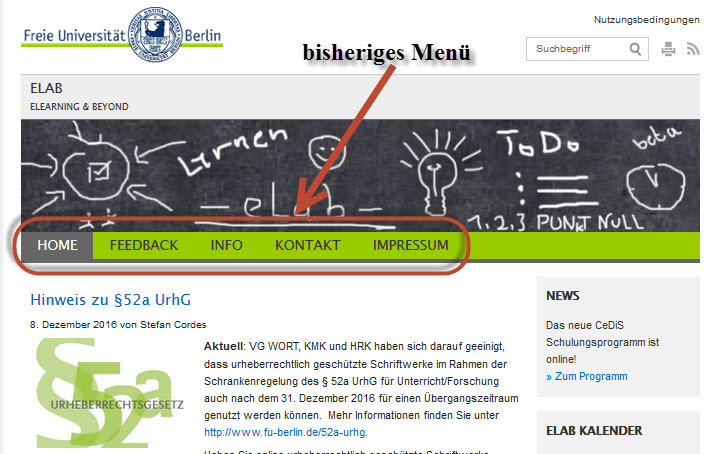

Mit dem neuen Layout des FU Blogsystems können Sie Ihre Videos nun noch einfacher in Ihre Beiträge einfügen.

Mit dem neuen Layout des FU Blogsystems können Sie Ihre Videos nun noch einfacher in Ihre Beiträge einfügen.

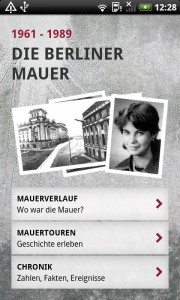

Am 9. November 2011 jährt sich der Fall der Berliner Mauer zum 22sten Mal.

Am 9. November 2011 jährt sich der Fall der Berliner Mauer zum 22sten Mal. Solche und ähnliche Mails erfreuen oft genug das müde Auge, wenn es allmorgendlich das E-Mail-Postfach nach wirklich wichtigen Inhalten durchforstet. Dennoch scheinen Phishing-Mails erfolgreich, da sie offenbar immer noch ernst genommen werden, weil unvorsichtige Nutzer/innen freizügig persönliche Informationen und Daten im Netz preisgeben. Und dies nicht nur gegenüber vermeintlichen Banken oder Sparkassen, sondern zunehmend auch in sozialen Netzwerken wie Facebook, Google +, Twitter & Co.

Solche und ähnliche Mails erfreuen oft genug das müde Auge, wenn es allmorgendlich das E-Mail-Postfach nach wirklich wichtigen Inhalten durchforstet. Dennoch scheinen Phishing-Mails erfolgreich, da sie offenbar immer noch ernst genommen werden, weil unvorsichtige Nutzer/innen freizügig persönliche Informationen und Daten im Netz preisgeben. Und dies nicht nur gegenüber vermeintlichen Banken oder Sparkassen, sondern zunehmend auch in sozialen Netzwerken wie Facebook, Google +, Twitter & Co.